[гучні справи]

В правительстве наивно заявляют о неприступности критической инфраструктуры страны.

Украина пережила самую мощную за последние годы кибератаку на правительственные сайты и ресурсы. Кто за ней стоит и надо ли готовиться к новой, еще более опасной угрозе, пишет РБК-Украина.

Около четырех утра в пятницу, 14 января, все оперативные силы украинской системы киберзащиты были подняты по тревоге. Неизвестные хакеры начали мощную и обширную атаку на более чем 70 веб-сайтов государственных органов и министерств.

Около десятка из них удалось сразу же взломать. В том числе под нападением оказались Министерство иностранных дел, Министерство образования и науки, Высший совет правосудия, база Транспортного страхового бюро, система электронного суда, а также портал госуслуг "Дія".

"За последние четыре года это самая мощная атака. По крайней мере, по ее охвату", – заявил заместитель главы Госспецсвязи Виктор Жора.

Спустя три дня большинство информационных ресурсов возобновили работу. Часть сервисов, как например реестр транспортных страховых полисов, до сих пор "лежат".

Правоохранители и IT-специалисты продолжают выяснять, какой урон нанесла атака и какие еще "подарки" оставили хакеры внутри украинских веб-ресурсов. Главный подозреваемый в этом преступлении уже назван. Власти уверены, что за нападением стоит Россия.

Подготовленная провокация

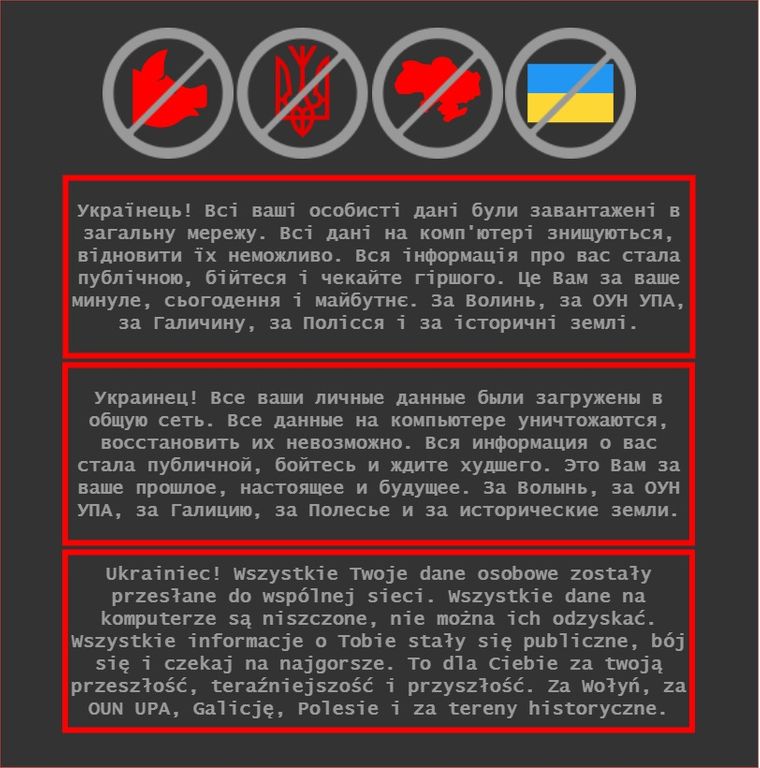

"Вся информация о вас стала публичной, бойтесь и ждите худшего. Это вам за ваше прошлое, настоящее и будущее", – объявление с такими словам появилось на стартовой странице взломанных сайтов ранним утром 14 января.

Хакеры на русском, украинском и польском разместили сообщения с одинаковым текстом. Из него следовало, что кибератака – это месть Украине за "Волынь, ОУН УПА, за Галицию, за Полесье и за исторические земли".

Более чем очевидная попытка взломщиков перекинуть ответственность на Польшу не удалась. К примеру, Центр стратегических коммуникаций и информационной безопасности сразу же обратил внимание, что текст на польском писал "не носитель языка".

В СНБО отметили, что этот текст был просто переведен через Google-переводчик. В Варшаве и вовсе осудили атаку на украинские правительственные ресурсы и выразили обеспокоенность опубликованной дезинформацией.

Первые заявления ответственных должностных лиц свидетельствовали о том, что кибератака – это всего лишь "дефейс" (вмешательство в работу сайта для изменения его стартовой страницы), а базы данных госорганов не пострадали. Часть информационных ресурсов сознательно отключили во избежание новых атак, а некоторые цифровые продукты, например, мобильное приложение "Дія", и вовсе смогли избежать урона.

К расследованию механизма нападения и для поиска его организаторов украинские силовики привлекли иностранных коллег. Уже вскоре они пришли к выводу, что за первым "поверхностным" взломом может скрываться внедрение в правительственные системы куда более опасного вируса-вымогателя. Его целью может быть активация в определенный момент и уничтожение всех данных на "зараженном" компьютере. Это предположение подтвердилось 18 января, когда такой вирус WhisperGate был действительно обнаружен на ресурсах некоторых пострадавших ведомств.

"Дефейс сайтов был лишь прикрытием для более деструктивных действий, которые происходили за кулисами, и последствия которых мы ощутим в ближайшем времени", – объяснил бывший глава Киберполиции, а ныне профильный заместитель секретаря СНБО Сергей Демедюк.

По его словам, первые признаки указывают на то, что нападение могли совершить хакеры из объединения UNC1151.

Эта группа, которую считают связанной со спецслужбами Беларуси, в 2020-2021 годах провела ряд операций в киберпространстве Польши и Германии под условным названием Ghostwriter. Она включала в себя кражу электронных писем, подделку учетных записей политиков в соцсетях и утечку их персональных данных. Зачастую атаки белорусских хакеров были направлены на обострение политических противоречий в странах Европейского союза и критику блока НАТО.

Кроме белорусов к нападению на украинские сайты могут быть причастны известные российские группировки, отметил Демедюк. Например, печально знаменитая Cozy Bear (она же APT29 или Dukes).

Вредоносное программное обеспечение, которое использовали для шифрования некоторых серверов украинских госорганов, по своим характеристикам очень похоже на то, которое "стоит на вооружении" этой группировки, аффилированной со спецслужбами России. Кстати, именно ее обвиняли во взломе серверов Демократической партии США перед президентскими выборами 2016 года.

Вполне вероятно, что к последней атаке против нашей страны причастны еще одни россияне – Sandworm (также известны как Telebots, BlackEnergy, Voodoo Bear). Ранее эта группировка уже пыталась нанести урон украинским энергосистемам, атакуя отдельные облэнерго и спровоцировав отключение света на западе страны.

Эти хакерские группировки могли также действовать в сговоре во время нападения на наше государство в середине января. "Стоит проверить факты возможного объединения указанных групп для атак против Украины", – уточнил бывший глава Киберпола.

Уязвимое место

Как преступникам удалось внедриться в правительственные ресурсы? По данным Госспецсвязи и СБУ, они могли использовать supply chain attack, то есть атаку на "цепь поставок".

Затем хакеры использовали в своих целях известные уже более чем полгода уязвимости в системе управления содержимым сайта October CMS и библиотеке журналирования (логирования) Java-программ Log4j. После этого веб-ресурсы подверглись массированным DDOS-атакам (одновременная "бомбардировка" сайта однотипными запросами, чтобы вывести его из строя).

Преступникам удалось поразить служебную информацию на отдельных серверах и пользовательских компьютерах в госорганах. Как следует из опубликованной СБУ информации, многих проблем можно было избежать, если бы, например, программа October CMS была вовремя обновлена до последней версии.

"Это могла быть просто халатность. Причем как владельца – распорядителя информационной системы, так и государственных органов, которые должны были бы обеспечить безопасность. Об этой уязвимости было известно еще с середины прошлого года, но никто не удосужился просто нажать кнопочку "обновить", – сказал глава "Украинского киберальянса" Артем Карпинский.

Профильные службы киберзащиты, уверен он, должны были бы контролировать этот вопрос и не допустить случившегося.

Служба безопасности Украины, в свою очередь, обращает внимание, что использование давно известных уязвимостей было далеко не единственным путем проведения атаки на правительственные ресурсы. Дело в том, что хакеры сломали инфраструктуру коммерческой компании, которая имела доступ с правами администрирования к пострадавшим веб-ресурсам.

Большинство пострадавших сайтов были разработаны одной компанией – киевской фирмой "Kitsoft" (ООО "Комп'ютерні інформаційні технології"). Эта компания за последние пару лет выиграла достаточно много крупных тендеров на создание и поддержку веб-сайтов органов власти. Включая и построение госпортала онлайн-услуг "Дія".

Среди ключевых заказов только в прошлом году – новый сайт Национальной полиции (за почти 2 млн гривен), модернизация реестра владельцев "карточки киевлянина" (за 2,4 млн гривен), портал финансовой отчетности политических партий (за 3,2 млн гривен). Самым крупным успехом в 2021 году стал заказ на разработку веб-портала электронных услуг за 38,4 млн гривен. Компанию возглавляет 36-летний киевский IT-шник Александр Ефремов.

Сайт "Kitsoft" также лег в день кибератаки и по состоянию на 18 января недоступен. Как объясняют в компании, повреждение ее инфраструктуры было одним из направлений внешней агрессии, соответственно, было решено ее "частично приостановить".

Там также говорят, что нападение было многовекторным, комплексным и сложным по своему характеру. "Kitsoft" сообщила, что активно сотрудничает с украинскими правоохранителями и работает над устранением последствий атаки. При этом компания утверждает, что вверенные ей правительственные ресурсы были вовремя протестированы на надежность, программы обновлены, а ошибки исправлены.

"Государственные сайты, которые находятся на поддержке нашей компании, мы вовремя тестируем на уязвимости, исправляем ошибки и обновляем. К сожалению, не все заказчики заказывают услугу поддержки сайтов, и соответственно у нас нет доступа к ним", – сказано в официальном комментарии компании.

Скрытая угроза

"Эта атака не была призвана устрашить, это просто демонстрация. Это очевидная и вульгарная демонстрация, которая не требует какого-то особого уровня подготовки, чтобы ее провести", – рассуждает "белый хакер" Артем Карпинский о мотивах неустановленных преступников, напавших на украинские сайты.

По его словам, есть два варианта того, как дальше будет развиваться ситуация. Первый, указывая на относительную "слабость" проведенного кибернападения, не позволяет считать его предвестником полномасштабной российской атаки на украинскую инфраструктуру.

Но есть и вариант номер два. Глава "Киберальянса" допускает, что "крайне демонстративная" атака на сайты министерств была фактором отвлечения внимания. Соответственно, она может служить прикрытием для более серьезной атаки, которая уже реализовывается или может начаться в ближайшее время.

Именно на отработке этого сценария сейчас сосредоточены как украинские, так и иностранные IT-специалисты. Более того, в материалах зарубежных СМИ со ссылкой на аналитиков и экспертов уже прямо говорится о том, что новые мощные кибератаки в ближайшее время могут поразить энергетическую и финансовую систему Украины.

Например, в статье Reuters указано, что инцидент 14 января может стать подготовкой для более скрытых и серьезных атак на украинские ресурсы. Они будут нацелены на критически важную инфраструктуру, что потенциально приведет к разрушительным последствиям. Первые попытки таких кибернападений российские хакеры уже провели в 2015-2017 годах.

Карпинский подчеркнул, что не может ни опровергнуть, ни подтвердить эти прогнозы. "Киберальянс", по его словам, долгое время вел кампании по поиску уязвимостей в украинской инфраструктуре для их исправления. Но после того, как хакеры организации пару лет назад попали под уголовное преследование, они прекратили эту работу.

Легкость, с которой был реализован последний киберинцидент, добавил эксперт, не дает ему оснований для "оптимизма" относительно надежности защиты наших критических объектов. В свою очередь, замсекретаря Совбеза Сергей Демедюк не разделяет опасения аналитиков.

"В настоящее время могу сказать, что в ближайшее время вероятность угрозы, которая обсуждается населением о том, что из-за недавних и будущих кибератак они останутся без света, тепла и денег, низкая. Однако все может измениться в любой момент", – сказал он.

По его мнению, диджитализация – это палка о двух концах. С одной стороны, это неизбежное будущее, которое значительно ускоряет и упрощает все процессы по оказанию услуг для украинцев. С другой – при недостаточной защищенности электронных ресурсов всегда будут существовать высокие риски несанкционированного вмешательства в их работу.

"Пятничная атака была возможна только потому, что уроки 2017 года, после атаки NotPetya, подавляющим большинство не были учтены", – отметил чиновник.

Поэтому, подчеркнул Демедюк, если не уделять достаточно внимания вопросам киберзащиты критических систем жизнедеятельности страны, такие риски "будут неизбежны". Это касается не только Украины, они возможны в любой другой стране, где вопросам кибербезопасности не уделяется должного внимания.

Впрочем, Министерство цифровой трансформации уверено, что заявления об "уязвимости" критической инфраструктуры страны и утечке персональных данных граждан – это не более чем фейки и элементы запугивания со стороны России.

"Ее цель – не только запугать общество. Но и дестабилизировать ситуацию в Украине, остановив работу государственного сектора и подорвав доверие к власти со стороны украинцев", – сказано в заявлении Минцифры.

Подписывайтесь на наш Telegram-канал.